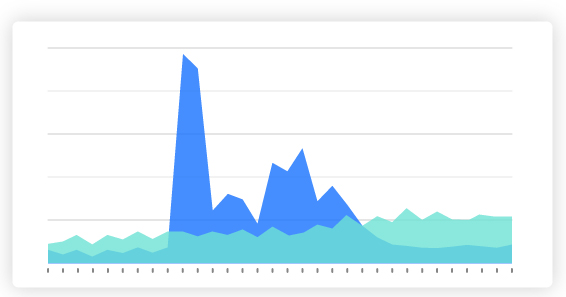

Nuestra red es capaz de absorber todos los ataques. Podemos proporcionar más de 200 Gbps de filtrado en línea activo para una protección integral. Además, para ataques a gran escala, aprovechamos el soporte de nuestros proveedores upstream, que contribuyen con una capacidad de mitigación de 4+ Tbps para ataques volumétricos, nuestra red es capaz de resistir y mitigar un número prácticamente ilimitado de ataques. A través de esta robusta infraestructura, garantizamos la entrega ininterrumpida de servicios mientras garantizamos todos los SLAs de nuestros clientes.

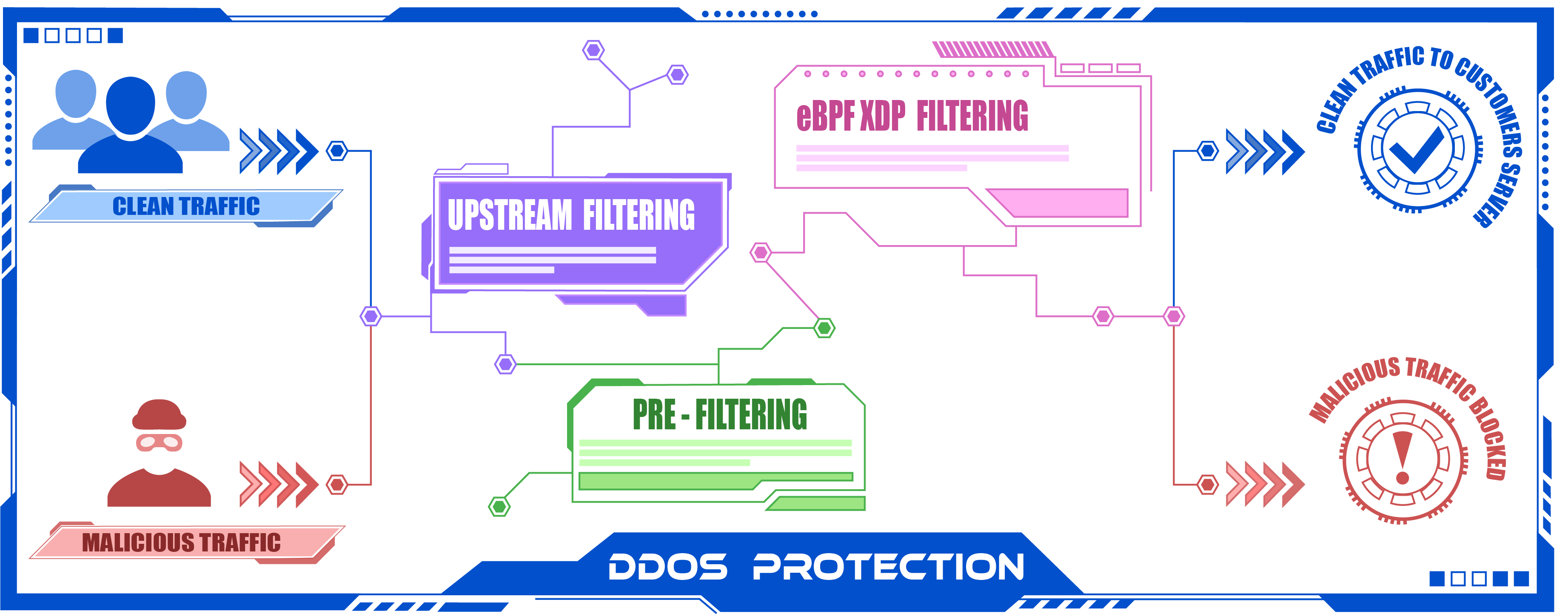

Para proteger sus servidores y servicios de ataques, ofrecemos una solución de mitigación basada en múltiples combinaciones de técnicas:

Análisis de tráfico y detección de ataques

Usamos el sflow enviado por los routers y analizado por nuestros sensores para identificar ataques. Cada router envía un resumen del tráfico en tiempo real. Nuestros sensores analizan este resumen y lo comparan con las firmas de ataque y los umbrales. Si la comparación es positiva, la mitigación se establece al instante.

Entendiendo DDoS

En el mundo interconectado de hoy, los ataques de denegación de servicio distribuido (DDoS) representan una amenaza significativa para las empresas de todos los tamaños y en todas las industrias. Estos ataques tienen como objetivo interrumpir y desactivar servidores, servicios e infraestructuras enteras al abrumarlos con un volumen enorme de tráfico o al explotar sus recursos hasta que se agoten.

Durante un ataque DDoS, se genera una multitud de solicitudes simultáneamente desde varias fuentes en Internet. Este 'fuego cruzado' orquestado de tráfico sobrepasa el sistema objetivo, provocando que se vuelva inestable o completamente inaccesible. Los atacantes pueden emplear diversas técnicas para amplificar el impacto de su asalto, como los botnets, que son redes de dispositivos comprometidos que pueden ser controlados remotamente.

Las consecuencias de un ataque DDoS exitoso pueden ser severas para las empresas. Pueden experimentar pérdidas financieras significativas debido al tiempo de inactividad, la pérdida de productividad y el posible daño a su reputación. Además, el ataque puede servir también como una táctica de distracción, con el objetivo de distraer a los equipos de TI mientras se producen otras actividades maliciosas, como brechas de datos, simultáneamente.

¿Más preguntas?

Estamos encantados de responder a cualquier pregunta que pueda tener. No dude en contactarnos por correo electrónico en info@lowhosting.org o utilizando nuestro Contáctanos formulario.