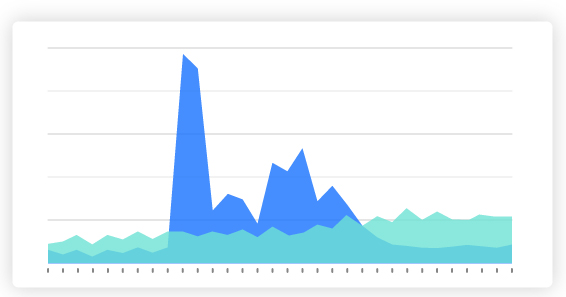

Notre réseau est capable d'absorber toutes les attaques. Nous pouvons fournir plus de 200 Gbps de filtrage en ligne actif pour une protection complète. De plus, pour les attaques de grande envergure, nous nous appuyons sur le soutien de nos fournisseurs en amont, qui contribuent avec une capacité de mitigation de 4+ Tbps pour les attaques volumétriques. Notre réseau est capable de résister et de mitiger un nombre pratiquement illimité d'attaques. Grâce à cette infrastructure robuste, nous assurons une prestation de service ininterrompue tout en garantissant tous les SLA de nos clients.

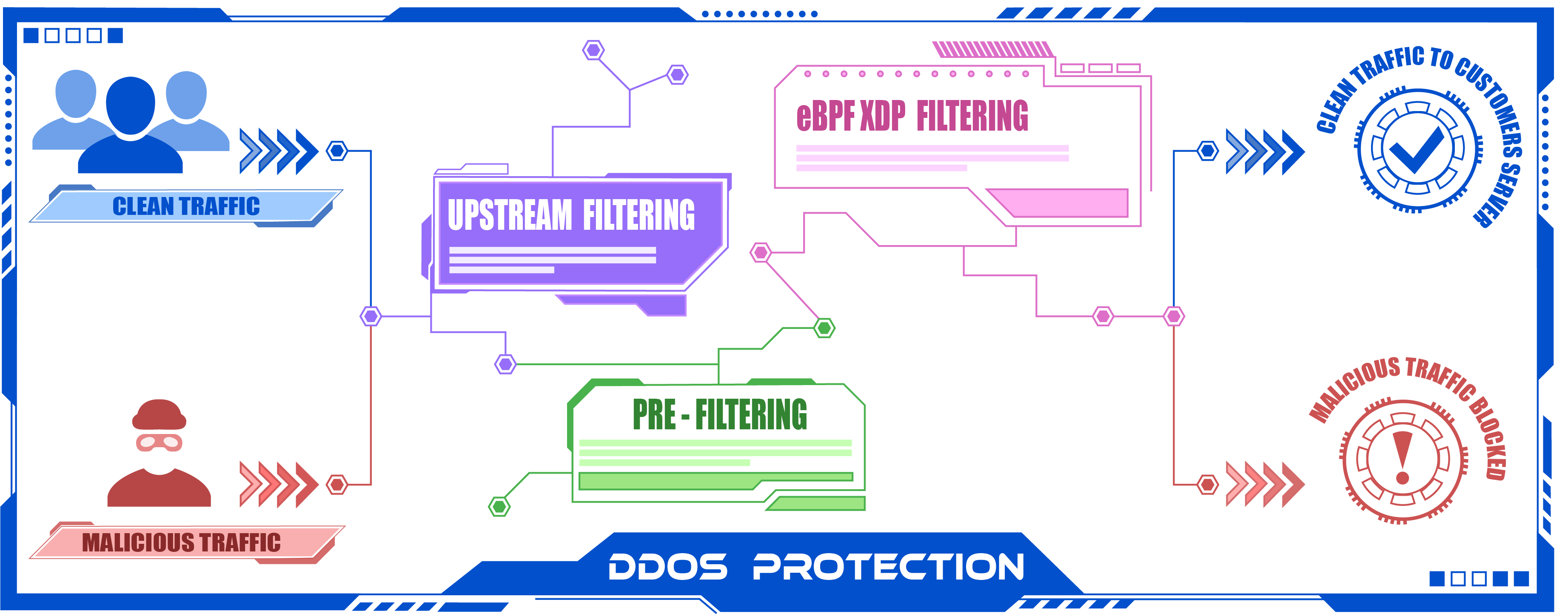

Pour protéger vos serveurs et services des attaques, nous proposons une solution de mitigation basée sur plusieurs combinaisons de techniques :

Analyse du trafic et détection d'attaques

Nous utilisons le sflow envoyé par les routeurs et analysé par nos capteurs pour identifier les attaques. Chaque routeur envoie un résumé du trafic en temps réel. Nos capteurs analysent ce résumé et le comparent aux signatures d'attaque et aux seuils. Si la comparaison est positive, la mitigation est mise en place instantanément.

Comprendre DDoS

Dans le monde interconnecté d'aujourd'hui, les attaques par déni de service distribué (DDoS) représentent une menace significative pour les entreprises de toutes tailles et de tous secteurs. Ces attaques visent à perturber et désactiver les serveurs, les services et les infrastructures entières en les submergeant avec un volume de trafic énorme ou en exploitant leurs ressources jusqu'à épuisement.

Lors d'une attaque DDoS, une multitude de demandes sont générées simultanément à partir de diverses sources sur internet. Ce 'feu croisé' orchestré de trafic submerge le système ciblé, le rendant instable ou complètement indisponible. Les attaquants peuvent employer diverses techniques pour amplifier l'impact de leur assaut, comme les botnets, qui sont des réseaux d'appareils compromis pouvant être contrôlés à distance.

Les conséquences d'une attaque DDoS réussie peuvent être graves pour les entreprises. Elles peuvent subir des pertes financières importantes en raison de l'indisponibilité, de la perte de productivité et des dommages potentiels à leur réputation. De plus, l'attaque peut également servir de tactique de diversion, visant à distraire les équipes informatiques pendant que d'autres activités malveillantes, telles que les violations de données, se produisent simultanément.

D'autres questions ?

Nous sommes ravis de répondre à toutes les questions que vous pouvez avoir. N'hésitez pas à nous contacter par e-mail à info@lowhosting.org ou en utilisant notre Contactez-nous formulaire.